Έλεγχος ταυτότητας LDAP

Πώς να ρυθμίσετε τον έλεγχο ταυτότητας LDAP

Επισκόπηση

Δηλώνοντας τη λειτουργία ελέγχου ταυτότητας LDAP

Σχετικά με τη δημιουργία χρηστών

Σύνδεση LDAP βάσει ομάδας

Αντιμετώπιση προβλημάτων

Γωνιακές καταστάσεις

Επισκόπηση

Το πρωτόκολλο λογισμικού LDAP (Lightweight Directory Access Protocol) είναι ένα πρωτόκολλο λογισμικού που επιτρέπει σε οποιονδήποτε να εντοπίσει οργανισμούς, άτομα και άλλους πόρους, όπως αρχεία και συσκευές σε ένα δίκτυο, είτε στο δημόσιο διαδίκτυο είτε σε ένα εταιρικό intranet. Το LDAP είναι μια έκδοση "ελαφρού" (μικρότερου ποσού κώδικα) του πρωτοκόλλου Directory Access Protocol (DAP), το οποίο αποτελεί μέρος του X.500, ενός προτύπου για υπηρεσίες καταλόγου σε ένα δίκτυο. Το LDAP είναι ελαφρύτερο επειδή στην αρχική του έκδοση δεν περιλάμβανε χαρακτηριστικά ασφαλείας. Το Easy Project υποστηρίζει εγγενώς τον έλεγχο ταυτότητας LDAP χρησιμοποιώντας έναν ή περισσότερους καταλόγους LDAP. Οι υποστηριζόμενοι τύποι υπηρεσιών καταλόγου περιλαμβάνουν τα Active Directory, OpenLDAP, eDirectory, Sun Java Directory Server καθώς και άλλες συμβατές υπηρεσίες καταλόγου.

Ένας κατάλογος LDAP είναι οργανωμένος σε μια απλή ιεραρχία "δένδρου" που αποτελείται από τα ακόλουθα επίπεδα:

- Ο ριζικός κατάλογος (ο τόπος εκκίνησης ή η πηγή του δέντρου), ο οποίος ξεχωρίζει

- Χώρες, καθεμία από τις οποίες ξεχωρίζει

- Οργανισμοί, από τους οποίους ξεχωρίζουν

- Οργανωτικές μονάδες (τμήματα, τμήματα κ.ο.κ.), από τις οποίες εξαρτάται (συμπεριλαμβάνεται μια καταχώριση)

- Τα άτομα (τα οποία περιλαμβάνουν άτομα, αρχεία και κοινόχρηστους πόρους, όπως εκτυπωτές)

Δηλώνοντας τη λειτουργία ελέγχου ταυτότητας LDAP

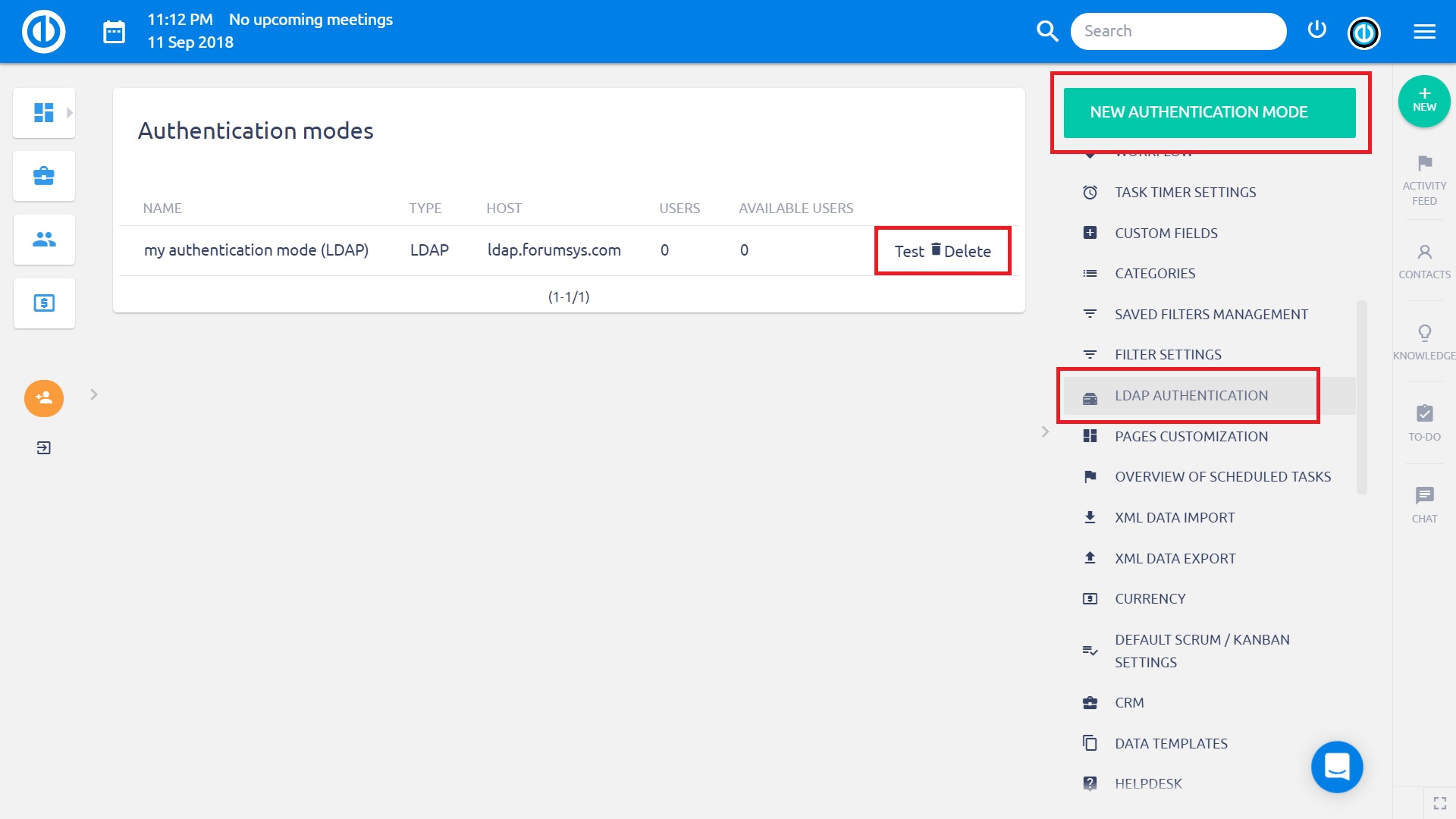

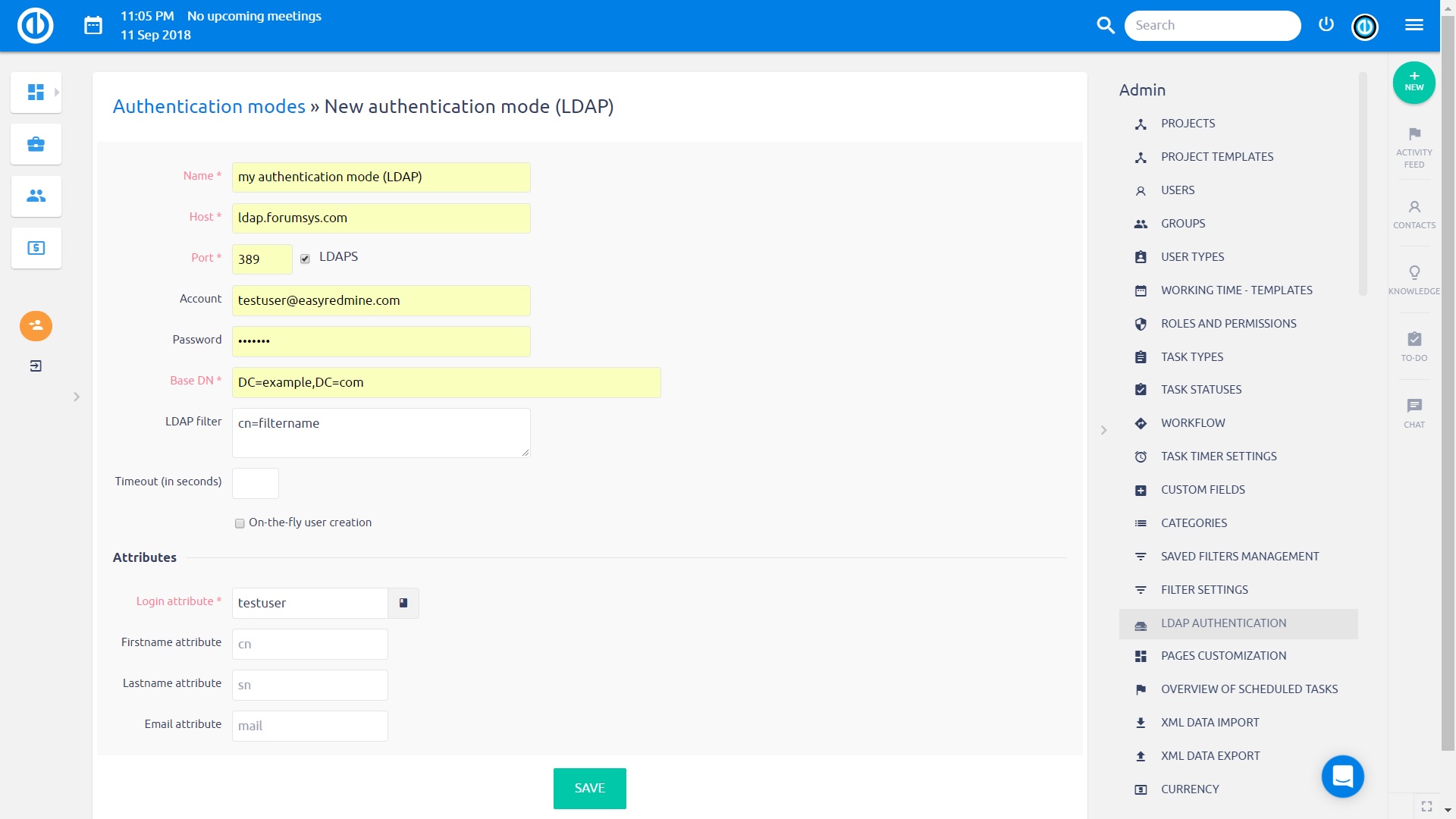

Μεταβείτε στην επιλογή Διαχείριση και κάντε κλικ στο "Έλεγχος ταυτότητας LDAP" στο μενού. Εδώ βρίσκετε τη λίστα όλων των υπαρχουσών λειτουργιών ελέγχου ταυτότητας LDAP, συμπεριλαμβανομένων των επιλογών για τη δοκιμή ή τη διαγραφή οποιωνδήποτε. Για να δημιουργήσετε ένα νέο, κάντε κλικ στο πράσινο κουμπί "Νέα λειτουργία ελέγχου ταυτότητας" στην επάνω δεξιά γωνία.

Ο πάροχος υπηρεσιών LDAP χρησιμοποιεί μια διεύθυνση URL για να διαμορφώσει τη σύνδεση στο διακομιστή καταλόγου. Για τη δημιουργία της διεύθυνσης URL σύνδεσης LDAP, πρέπει να καθοριστούν τα ακόλουθα πεδία:

- Όνομα: Ένα αυθαίρετο όνομα για τον κατάλογο.

- Διοργανωτής: Το όνομα κεντρικού υπολογιστή LDAP (δοκιμή διακομιστή).

- Λιμάνι: Η θύρα LDAP (προεπιλογή είναι 389).

- LDAPS: Ελέγξτε αν θέλετε ή πρέπει να χρησιμοποιήσετε το LDAPS για να αποκτήσετε πρόσβαση στον κατάλογο.

- Λογαριασμός: Εισαγάγετε ένα όνομα χρήστη που έχει πρόσβαση ανάγνωσης στο LDAP, διαφορετικά αφήστε αυτό το πεδίο κενό αν το LDAP σας μπορεί να διαβαστεί ανώνυμα (οι διακομιστές Active Directory γενικά δεν επιτρέπουν την ανώνυμη πρόσβαση).

- Σύνθημα: Κωδικός πρόσβασης για το λογαριασμό.

- Βάση DN: Το DN ανώτατου επιπέδου της δικής σας διεύθυνσης LDAP (παράδειγμα: dc = παράδειγμα, dc = com).

-

Φίλτρο LDAP: Τα φίλτρα μπορούν να χρησιμοποιηθούν για τον περιορισμό του αριθμού χρηστών ή ομάδων που επιτρέπεται να έχουν πρόσβαση σε μια εφαρμογή. Στην ουσία, το φίλτρο περιορίζει από ποιο μέρος του δέντρου LDAP συγχρονίζεται η εφαρμογή. Ένα φίλτρο μπορεί και πρέπει να γραφτεί τόσο για τη συμμετοχή των χρηστών όσο και για την ομάδα. Αυτό διασφαλίζει ότι δεν κατακλύζετε την εφαρμογή σας με χρήστες και ομάδες που δεν χρειάζονται πρόσβαση.

Φίλτρα δείγματος

Αυτά τα φίλτρα είναι γραμμένα για την υπηρεσία καταλόγου Active Directory. Προκειμένου να τα χρησιμοποιήσετε για κάτι όπως το OpenLDAP, τα χαρακτηριστικά θα πρέπει να αλλάξουν.

Αυτά τα φίλτρα είναι γραμμένα για την υπηρεσία καταλόγου Active Directory. Προκειμένου να τα χρησιμοποιήσετε για κάτι όπως το OpenLDAP, τα χαρακτηριστικά θα πρέπει να αλλάξουν.Αυτό θα συγχρονίζει μόνο τους χρήστες στην ομάδα 'CaptainPlanet' - αυτό θα πρέπει να εφαρμοστεί στο Φίλτρο αντικειμένου χρήστη:

(&(objectCategory=Person)(sAMAccountName=*)(memberOf=cn=CaptainPlanet,ou=users,dc=company,dc=com))Και αυτό θα ψάξει για χρήστες που είναι μέλος αυτής της ομάδας, είτε άμεσα είτε μέσω της ένθεσης:

(&(objectCategory=Person)(sAMAccountName=*)(memberOf:1.2.840.113556.1.4.1941:=cn=CaptainPlanet,ou=users,dc=company,dc=com)) Σημαντικό για την υπηρεσία καταλόγου Active Directory μέλος: 1.2.840.113556.1.4.1941 εάν θέλετε να βρείτε ένθετες ομάδες (μην αντικαταστήσετε την αριθμητική συμβολοσειρά) μέσα στην ομάδα CaptainPlanet.

Σημαντικό για την υπηρεσία καταλόγου Active Directory μέλος: 1.2.840.113556.1.4.1941 εάν θέλετε να βρείτε ένθετες ομάδες (μην αντικαταστήσετε την αριθμητική συμβολοσειρά) μέσα στην ομάδα CaptainPlanet.Αυτό θα αναζητήσει χρήστες που είναι μέλη μιας ή όλων των ομάδων 4 (πυρκαγιά, άνεμος, νερό, καρδιά)

(&(objectCategory=Person)(sAMAccountName=*)(|(memberOf=cn=fire,ou=users,dc=company,dc=com)(memberOf=cn=wind,ou=users,dc=company,dc=com)(memberOf=cn=water,ou=users,dc=company,dc=com)(memberOf=cn=heart,ou=users,dc=company,dc=com))) - Χρονικό όριο (σε δευτερόλεπτα): Εάν ο πάροχος LDAP δεν λάβει απάντηση LDAP εντός της καθορισμένης περιόδου, ακυρώνει την προσπάθεια ανάγνωσης. Ο ακέραιος αριθμός πρέπει να είναι μεγαλύτερος από μηδέν. Ένας ακέραιος μικρότερος ή ίσος με το μηδέν σημαίνει ότι δεν ορίζεται χρονικό όριο ανάγνωσης το οποίο ισοδυναμεί με την αναμονή για την απάντηση απεριόριστα μέχρις ότου ληφθεί η οποία προεπιλογεί την αρχική συμπεριφορά. Εάν αυτή η ιδιότητα δεν έχει καθοριστεί, η προεπιλογή είναι να περιμένει την απάντηση μέχρι να ληφθεί.

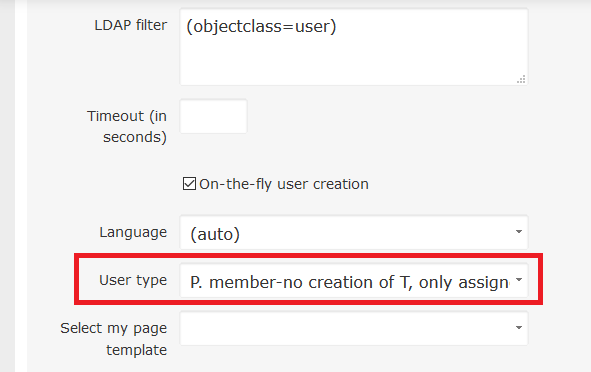

- Δημιουργία χρηστών επί τόπου: Με τον έλεγχο αυτό, οποιοσδήποτε χρήστης LDAP θα έχει δημιουργήσει αυτόματα τον λογαριασμό του Easy Project την πρώτη φορά που θα συνδεθεί στο Easy Project. Διαφορετικά, θα πρέπει να δημιουργήσετε με μη αυτόματο τρόπο το χρήστη στο Easy Project για κάθε χρήστη LDAP που θέλει να συνδεθεί.

Χαρακτηριστικά (παραδείγματα):

- Χαρακτηριστικό σύνδεσης: Το όνομα σύνδεσης, στο οποίο ο χρήστης συνδέεται και είναι πιστοποιημένος.

- Χαρακτηριστικό όνομα: Χαρακτηριστικό για το όνομα.

- Χαρακτηριστικό επώνυμου: Χαρακτηριστικό για το επώνυμο.

- Χαρακτηρισ Χαρακτηριστικό για διεύθυνση ηλεκτρονικού ταχυδρομείου.

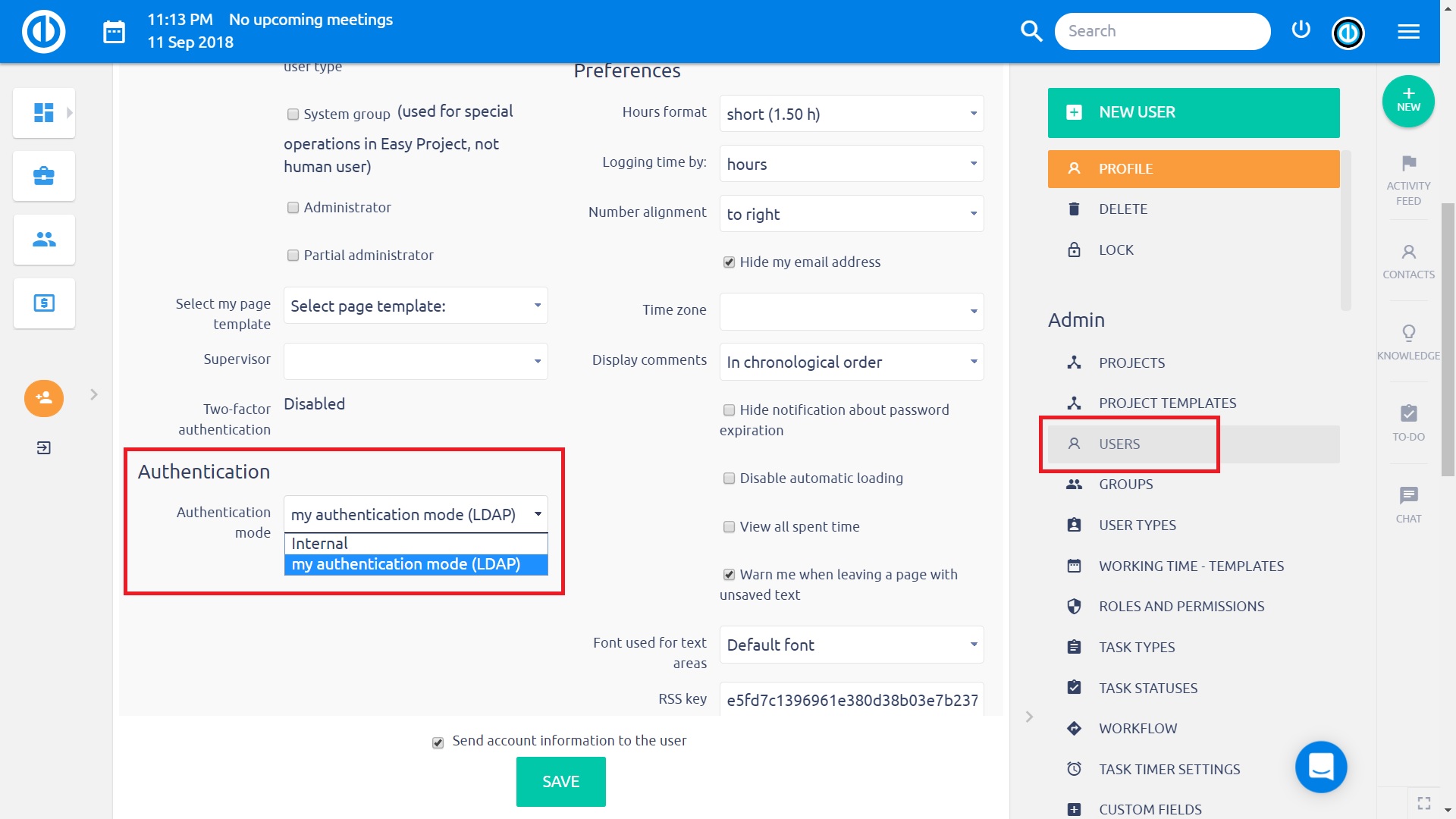

Οι χρήστες του Easy Project θα πρέπει πλέον να μπορούν να πιστοποιήσουν το λογαριασμό τους χρησιμοποιώντας το όνομα χρήστη και τον κωδικό πρόσβασης LDAP εάν οι λογαριασμοί τους έχουν ρυθμιστεί να χρησιμοποιούν το LDAP για έλεγχο ταυτότητας (ελέγξτε τη ρύθμιση "Λειτουργία ελέγχου ταυτότητας" κατά την επεξεργασία του προφίλ του χρήστη).

Για να το δοκιμάσετε, δημιουργήστε έναν χρήστη του Easy Project με σύνδεση που ταιριάζει με τον λογαριασμό του LDAP (κανονικά, το Easy Project θα σας συμβουλεύσει ανατρέχοντας στα δεδομένα LDAP), επιλέξτε το LDAP που δημιουργήθηκε πρόσφατα από την αναπτυσσόμενη λίστα Λειτουργία ελέγχου ταυτότητας (αυτό το πεδίο είναι ορατό στην οθόνη του λογαριασμού μόνο εάν έχει δηλωθεί LDAP) και αφήστε τον κωδικό του κενό. Προσπαθήστε να συνδεθείτε στο Easy Project χρησιμοποιώντας το όνομα χρήστη και τον κωδικό πρόσβασης LDAP.

Σχετικά με τη δημιουργία χρηστών

Με τον έλεγχο on-the-fly δημιουργία χρηστών, οποιοσδήποτε χρήστης LDAP θα έχει δημιουργήσει αυτόματα τον λογαριασμό του Easy Project την πρώτη φορά που θα συνδεθεί στο Easy Project.

Για αυτό, πρέπει να καθορίσετε το όνομα των χαρακτηριστικών LDAP (όνομα, επώνυμο, email) που θα χρησιμοποιηθούν για τη δημιουργία των λογαριασμών Easy Project.

Ακολουθεί ένα τυπικό παράδειγμα που χρησιμοποιεί το Active Directory:

Όνομα = My Directory Host = host.domain.org Port = 389 LDAPS = no Account = MyDomain \ UserName (ή UserName @ MyDomain ανάλογα με τον διακομιστή AD) Κωδικός πρόσβασης = Βάση DN = CN = χρήστες, DC = κεντρικός υπολογιστής, DC = τομέας, DC = org Δημιουργία χρήστη on-the-fly = ναι Χαρακτηριστικά Σύνδεση = sAMAccountName Firstname = GivenName Lastname = sN Email = mail

Ακολουθεί ένα άλλο παράδειγμα για την υπηρεσία καταλόγου Active Directory με διαμερισματικό intranet:

Όνομα = Απλώς μια περιγραφή για τη σελίδα λειτουργιών ελέγχου Host = DepartmentName.OrganizationName.local Port = 389 LDAPS = no Account = DepartmentName \ UserName (ή UserName @ MyDomain ανάλογα με τον διακομιστή AD ή δεσμεύστε DN uid = Manager, cn = χρήστες, dc = MyDomain, dc = com) Κωδικός πρόσβασης = Βάση DN = DC = Όνομα τμήματος, DC = Όνομα οργανισμού, DC = τοπική δημιουργία χρήστη On-the-fly = ναι Χαρακτηριστικά Σύνδεση = sAMAccountName Firstname = GivenName Lastname = sN Email = mail

Σημειώστε ότι τα ονόματα ιδιοτήτων LDAP είναι με κεφαλαία γράμματα.

Λογαριασμός δυναμικής δέσμευσης

Η παραπάνω ρύθμιση θα χρειαζόταν έναν ειδικό λογαριασμό στον εξυπηρετητή καταλόγων που χρησιμοποιεί το Easy Project για την προ-πιστοποίηση. Είναι δυνατή η χρήση της λέξης-κλειδιού $ login στο πεδίο λογαριασμού που θα αντικατασταθεί από την τρέχουσα σύνδεση. Ο κωδικός πρόσβασης μπορεί να παραμείνει κενός σε αυτήν την περίπτωση, για παράδειγμα:

Λογαριασμός: $login@COMPANY.DOMAIN.NAME

or

Λογαριασμός: εταιρεία \ $ σύνδεση

Βασικές παραλλαγές DN

Παρόλο που είναι πολύ πιθανό ότι η βάση DN παραπάνω είναι τυπική για την υπηρεσία καταλόγου Active Directory, ο κατάλογος Active Directory στον ιστότοπο του εργοδότη μου δεν χρησιμοποιεί το κοντέινερ Users για τυποποιημένους χρήστες, οπότε αυτές οι οδηγίες μου έστειλαν μια μακρά και οδυνηρή πορεία. Συνιστώ επίσης να προσπαθήσετε απλώς "DC = host, DC = domain, DC = org" εάν η σύνδεση αποτύχει με τις ρυθμίσεις εκεί.

Σύνδεση LDAP βάσει ομάδας

Αν θέλετε να επιτρέπετε μόνο σύνδεση σε χρήστες που ανήκουν σε μια συγκεκριμένη ομάδα LDAP, θα πρέπει να ακολουθήσετε τις παρακάτω οδηγίες. Βασίζονται σε διακομιστές OpenLDAP LDAP και Easy Project.

1. (Διακομιστής OpenLDAP) Ενεργοποιήστε την επικάλυψη μέλους

1.1. Δημιουργία αρχείου:

vim ~ / memberof_add.ldif

Με το παρακάτω περιεχόμενο:

dn: cn = μονάδα, cn = config

objectClass: olcModuleList

cn: module

olcModulePath: / usr / lib / ldap

olcModuleLoad: μέλος του

1.2. Δημιουργία αρχείου:

vim ~ / memberof_config.ldif

Με το παρακάτω περιεχόμενο:

dn: olcOverlay = μέλος, olcDatabase = {1} hdb, cn = config

objectClass: olcMemberOf

objectClass: olcOverlayConfig

αντικείμενοClass: olcConfig

αντικείμενοClass: κορυφή

olcOverlay: μέλος

olcMemberOfDangling: αγνοήστε

olcMemberOfRefInt: TRUE

olcMemberOfGroupOC: groupOfNames

μέλος: μέλος

Μέλος του Διοικητικού Συμβουλίου: μέλοςOf

1.3. Φορτώστε τα. Θα εξαρτηθεί από τη διαμόρφωση του OpenLDAP, επομένως θα προτείνουμε κάποιες δυνατότητες:

sudo ldapadd -c -Y ΕΞΩΤΕΡΙΚΗ -H ldapi: /// -f memberof_add.ldif

sudo ldapadd -c -Y ΕΞΩΤΕΡΙΚΗ -H ldapi: /// -f memberof_config.ldif

Ή:

ldapadd -D cn = admin, cn = config -w "κωδικός πρόσβασης" -H ldapi: /// -f memberof_add.ldif

ldapadd -D cn = admin, cn = config -w "κωδικός πρόσβασης" -H ldapi: /// -f memberof_config.ldif

Δεν είναι απαραίτητη η επανεκκίνηση εάν χρησιμοποιείτε τη δυναμική μηχανή διαμόρφωσης χρόνου εκτέλεσης (slapd-config).

1.4. (Προαιρετικό) Δοκιμάστε το:

ldapsearch -D cn = admin, dc = παράδειγμα, dc = com -x -W -b 'dc = παράδειγμα, dc = com' -H 'ldap: //127.0.0.1: 389 / "(& (objectClass = posixAccount ) (memberOf = cn = ldapeasyproject, ou = ομάδες, dc = παράδειγμα, dc = com)) "

2. (Διακομιστής OpenLDAP) Δημιουργήστε την ομάδα. Σε αυτό το παράδειγμα ο χρήστης είναι "ldap_user_1" και η ομάδα είναι "ldapeasyproject":

dn: cn = ldapeasyproject, ou = ομάδες, dc = παράδειγμα, dc = com

cn: ldapeasyproject

περιγραφή: Τα μέλη του προσωπικού μπορούν να συνδεθούν στο σύστημα εισιτηρίων Easy Project

μέλος: cn = ldap_user_1, ou = άνθρωποι, dc = παράδειγμα, dc = com

objectclass: groupOfNames

object class: κορυφή

Ρυθμίστε τα "dn" και "cn" s για να ταιριάζει στη δομή σας DIT

3. (Easy Project) Επεξεργαστείτε τη λειτουργία ελέγχου ταυτότητας LDAP. Στην περίπτωσή μου, το "ldap_user_1" είναι αντικειμενικός κλάδος "posixAccount":

Βάση DN: dc = παράδειγμα, dc = com

Φίλτρο: (& (objectClass = posixAccount) (memberOf = cn = ldapeasyproject, ou = groups, dc = παράδειγμα, dc = com))

Αντιμετώπιση προβλημάτων

Αν θέλετε να χρησιμοποιήσετε τη δημιουργία χρηστών σε λειτουργία, βεβαιωθείτε ότι το Easy Project μπορεί να λάβει από το LDAP όλες τις απαιτούμενες πληροφορίες για να δημιουργήσει έναν έγκυρο χρήστη.

Για παράδειγμα, η δημιουργία χρηστών επί τόπου δεν θα λειτουργήσει εάν δεν έχετε έγκυρες διευθύνσεις ηλεκτρονικού ταχυδρομείου στον κατάλογό σας (θα λάβετε ένα μήνυμα σφάλματος 'Μη έγκυρος χρήστης / κωδικός πρόσβασης' όταν προσπαθείτε να συνδεθείτε).

(Αυτό δεν συμβαίνει με τις νεότερες εκδόσεις Easy Project, το παράθυρο δημιουργίας χρήστη συμπληρώνεται με ό, τι μπορεί να βρει από το διακομιστή LDAP και ζητά από τον νέο χρήστη να συμπληρώσει τα υπόλοιπα.)

Επίσης, βεβαιωθείτε ότι δεν έχετε ορίσει κάποιο προσαρμοσμένο πεδίο ως απαιτείται για λογαριασμούς χρηστών. Αυτά τα προσαρμοσμένα πεδία θα εμπόδιζαν τη δημιουργία λογαριασμών χρηστών εν πτήσει.

Τα σφάλματα στο σύστημα σύνδεσης δεν αναφέρονται με καμία πραγματική πληροφορία στα αρχεία καταγραφής Εύκολο έργο, γεγονός που καθιστά δύσκολη την αντιμετώπιση προβλημάτων. Ωστόσο, μπορείτε να βρείτε τις περισσότερες από τις πληροφορίες που χρειάζεστε Wireshark μεταξύ του κεντρικού υπολογιστή Easy Project και του διακομιστή LDAP. Σημειώστε ότι αυτό λειτουργεί μόνο εάν έχετε δικαιώματα για να διαβάσετε την κυκλοφορία δικτύου μεταξύ αυτών των δύο κεντρικών υπολογιστών.

Μπορείτε επίσης να χρησιμοποιήσετε το εργαλείο 'ldapsearch' για να ελέγξετε αν οι ρυθμίσεις σας είναι σωστές. Συνδεθείτε στο μηχάνημα Linux που φιλοξενεί το Easy Project (και ενδεχομένως εγκαταστήστε τα ldaputils) και εκτελέστε αυτό το:

ldapsearch -x -b "dc=example,dc=com" -H ldap://hostname/ -D "DOMAIN\USER" -w mypassword [searchterm]Αν είναι επιτυχής, θα λάβετε μια λίστα με τα περιεχόμενα του AD, που ταιριάζει με το ερώτημα αναζήτησης. Στη συνέχεια, θα μάθετε πώς να συμπληρώσετε τα πεδία στον κατάλογο LDAP στο Easy Project.

Εναλλακτικοί τρόποι επαλήθευσης της λειτουργικότητας

- Δοκιμάστε να καταργήσετε τα φίλτρα LDAP που, εάν έχουν οριστεί εσφαλμένα, μπορούν να διαγράψουν τους χρήστες που θέλετε να εντοπίσετε.

- Δίπλα στο "χαρακτηριστικό σύνδεσης" υπάρχει ένα εικονίδιο βιβλίου. Εάν κάνετε κλικ σε αυτό και το LDAP έχει οριστεί σωστά, τα "συνήθη χαρακτηριστικά" συμπληρώνονται αυτόματα από τον πραγματικό διακομιστή LDAP. Αντί των πεδίων κειμένου, εμφανίζονται κουτάκια για μια περίπτωση που ο χρήστης θέλει να αλλάξει τις ρυθμίσεις. Στις περισσότερες περιπτώσεις, ο χρήστης δεν χρειάζεται να το γεμίσει καθόλου. Αν αυτό λειτουργήσει, τότε όλα τα άλλα είναι πιθανό να λειτουργούν.

- Για ζητήματα σύνδεσης, μπορείτε να χρησιμοποιήσετε το κουμπί "Test" στην καταχώρηση διακομιστή LDAP. Προσέξτε, μόνο για να ελέγξετε αν μπορείτε να συνδεθείτε με το LDAP. Το κοινό πρόβλημα είναι ότι οι διαχειριστές δεν πληρώνουν τον χρήστη του συστήματος LDAP ακόμα και όταν οι ρυθμίσεις LDAP εξακολουθούν να προστατεύονται. Σε αυτήν την περίπτωση, η δοκιμή θα εκτελείται σωστά επειδή η σύνδεση λειτουργεί αλλά δεν μπορούν να προστεθούν χρήστες, επειδή το LDAP δεν "βλέπει" κανένα.

- Για να ελέγξετε εάν το LDAP λειτουργεί πραγματικά, ο αριθμός "Διαθέσιμοι χρήστες" μπορεί επίσης να χρησιμοποιηθεί - εάν η τιμή του είναι 0, το LDAP δεν επιστρέφει δεδομένα και ίσως έχει οριστεί εσφαλμένα. Εάν υπάρχει ένας αριθμός, μπορείτε να κάνετε κλικ για να αναπτυχθεί και να δείτε τι εμφανίζεται το LDAP (και προσαρμόστε ανάλογα τα φίλτρα).

Λογαριασμός μορφής αξίας

Το όνομα χρήστη για τα διαπιστευτήρια σύνδεσης ενδέχεται να χρειαστεί να καθοριστεί ως DN και όχι ως UPN (user@domain.com) ή ως domain \ user, όπως επεσήμανε το σχόλιο αυτό στο πηγή: trunk / προμηθευτής / πρόσθετα / ruby-net-ldap-0.0.4 / lib / net / ldap.rb:

# Όπως περιγράφεται στην ενότητα #bind, οι περισσότεροι διακομιστές LDAP απαιτούν την παροχή πλήρους DN # ως πιστοποίησης δέσμευσης, μαζί με έναν έλεγχο ταυτότητας, όπως ένας κωδικός πρόσβασης.

Επομένως, ο χρήστης με MyDomain \ MyUserName ή MyUserName@MyDomain.com το όνομα χρήστη μπορεί να εισάγει μόνο όνομα MyUserName ως όνομα σύνδεσης Easy Project.

Αργή επαλήθευση LDAP

Εάν η αυθεντικοποίηση LDAP είναι αργή και έχετε ένα σύμπλεγμα AD, προσπαθήστε να ορίσετε στο πεδίο Host έναν από τους AD φυσικούς διακομιστές. Μπορεί να βοηθήσει.

OpenDS

Εάν χρησιμοποιείτε το διακομιστή OpenDS, ενδέχεται να έχετε προβλήματα με τον έλεγχο αιτήματος "Σελίδες αποτελεσμάτων" που αποστέλλονται με το αρχικό ερώτημα που αναζητά το χρήστη από το καθορισμένο χαρακτηριστικό σύνδεσης. Αυτός ο έλεγχος αιτήματος 1.2.840.113556.1.4.319 δεν επιτρέπεται από προεπιλογή για τους ανώνυμους χρήστες, αποτρέποντας έτσι το Easy Project να βρει τον χρήστη στον κατάλογο ακόμη και πριν γίνει η σύνδεση.

Προσθέστε ένα παγκόσμιο ACI σαν αυτό

./dsconfig -h SERVER_IP -p 4444 -D cn = "Διαχειριστής καταλόγου" -w PASSWORD -n set-access-control-handler-prop -trustAll -add global-aci: \ (targetcontrol = "1.2.840.113556.1.4.319 \ \ n \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ \ · \)

Σημείωση: Εισάγετε την εντολή σε μια γραμμή, χρησιμοποιήστε τη διαφυγή ακριβώς όπως υποδεικνύεται (το \ after "acl" προορίζεται να είναι "\" για το διάστημα).

Μερικοί χρήστες δεν μπορούν να συνδεθούν

Πρόβλημα: Μια συγκεκριμένη OU χρηστών δεν μπορεί να συνδεθεί (άκυρος χρήστης ή κωδικός πρόσβασης) ενώ είναι όλοι οι άλλοι. Οι χρήστες βρίσκονται σε απομακρυσμένο ιστότοπο, αλλά οι χρήστες στις άλλες ΟΠ στον ίδιο ιστότοπο δεν λαμβάνουν αυτό το σφάλμα.

Λύση: Το πρόβλημα πιθανότατα δεν σχετίζεται με εσφαλμένες ρυθμίσεις αλλά μάλλον με ζήτημα Active Directory (AD). Οι χρήστες που δεν μπόρεσαν να συνδεθούν είχαν ρυθμίσει το πεδίο "Σύνδεση σε" σε έναν συγκεκριμένο υπολογιστή στις Ιδιότητες του χρήστη AD (διαχείριση AD). Αφού το αλλάξετε σε "Σύνδεση από παντού", θα πρέπει να λειτουργεί. Πιο συγκεκριμένα, αυτό το πεδίο πρέπει να οριστεί σε: Χρήστης AD -> Ιδιότητες -> Λογαριασμός -> Σύνδεση από παντού.

Ζητήματα με την καταχώρηση όταν χρησιμοποιείτε LDAPS χωρίς έγκυρο πιστοποιητικό

Ενδέχεται να αντιμετωπίσετε προβλήματα με τη σύνδεση όταν χρησιμοποιείτε LDAPS χωρίς έγκυρο πιστοποιητικό. Στο Easy Project, το πιστοποιητικό LDAPS επικυρώνεται πάντα. Με μη έγκυρο πιστοποιητικό, οι χρήστες δεν θα μπορούν να συνδεθούν. Φυσικά, η σωστή και μακροπρόθεσμη λύση είναι να χρησιμοποιήσετε ένα έγκυρο πιστοποιητικό. Αλλά μέχρι να το επιτύχετε, η προσωρινή λύση είναι να μεταβείτε στη Διαχείριση >> Έλεγχος ταυτότητας LDAP >> Επεξεργασία αντίστοιχης λειτουργίας ελέγχου.

Αλλάξτε τη ρύθμιση σε LDAPS (χωρίς έλεγχο πιστοποιητικού).

Με τη λύση Easy Project Server μπορείτε να την αλλάξετε χύμα από την κονσόλα ράγας

ράγες r "AuthSource.update_all (verify_peer: false)" -ε παραγωγή

ή μέσω SQL

UPDATE auth_sources set verify_peer = 0;

Γωνιακές καταστάσεις

- Κατά την αυτόματη εισαγωγή / δημιουργία χρηστών από το LDAP, η προεπιλεγμένη ρύθμιση τύπου χρήστη που έχει εισαχθεί στη φόρμα δημιουργίας χρήστη προτιμάται από την προεπιλεγμένη ρύθμιση τύπου χρήστη που έχει εισαχθεί στο LDAP. Μόλις δημιουργηθεί ο χρήστης, αυτή η ρύθμιση δεν μπορεί αργότερα να αλλάξει (εκτός αν δημιουργήσετε ένα νέο LDAP).